移动安全-FridaUiTools 工具使用

一、前言

fridaUiTools 为 frida 常用的脚本的图形化管理工具,集成常用的 frida script,便于测试。项目地址:https://github.com/dqzg12300/fridaUiTools

二、基本使用

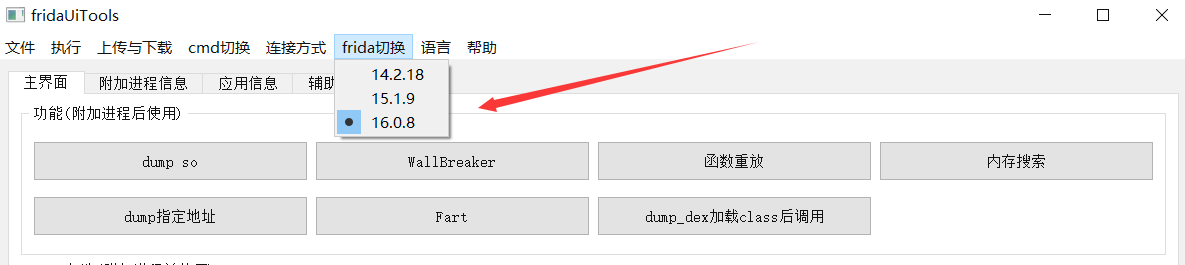

配置

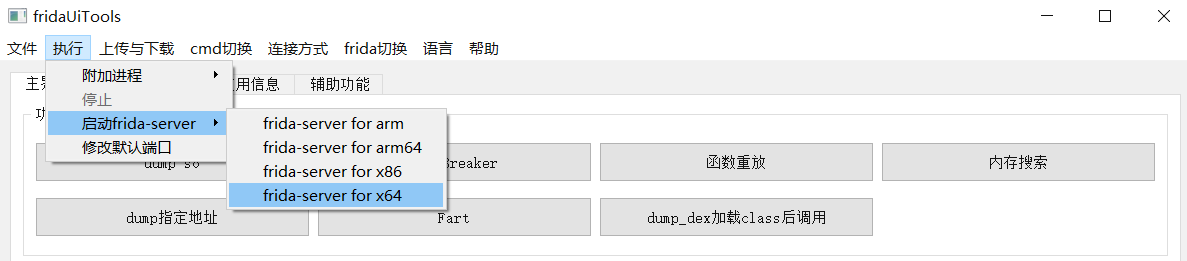

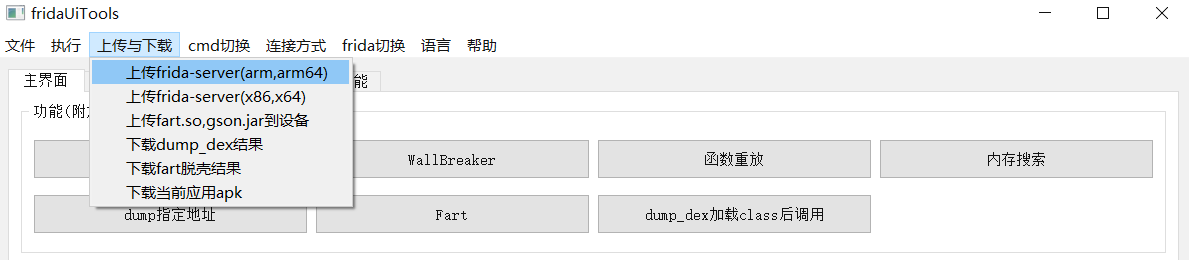

首先需要上传相应版本的 frida-server 至手机上的 /data/local/tmp 并将 frida-server 重命名为 fserver64 ,这一步工具自带了 frida-server 只需要执行上传即可。而我们则需要将 adb 放置在 fridaUiTools 目录下,否则无法执行命令。

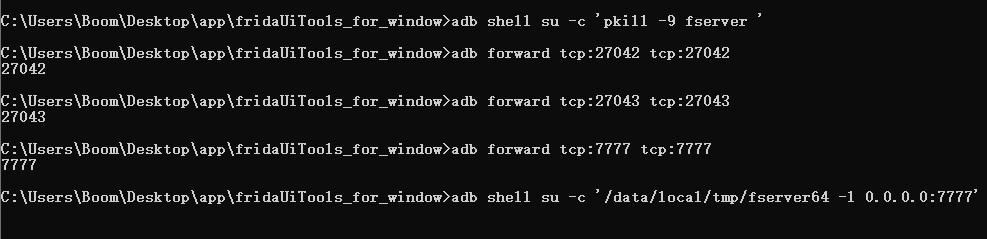

其次在工具左上方 执行 -> 启动 frida-server -> frida-server for arm64,点击后 fridaUiTools 会调用 cmd 终端执行 adb shell su -c ‘/data/local/tmp/fserver64 -l 0.0.0.0:7777’ 命令启动 frida-server

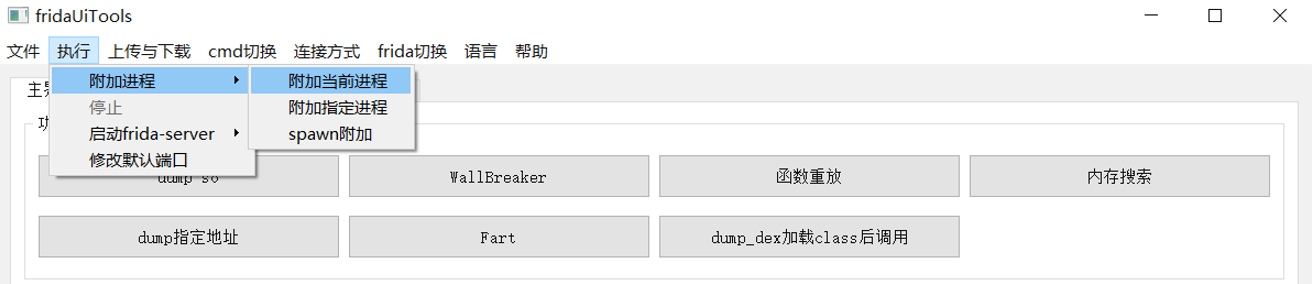

最后在工具上方点击 执行 -> 附加进程 -> 附加当前进程 或者指定都可以

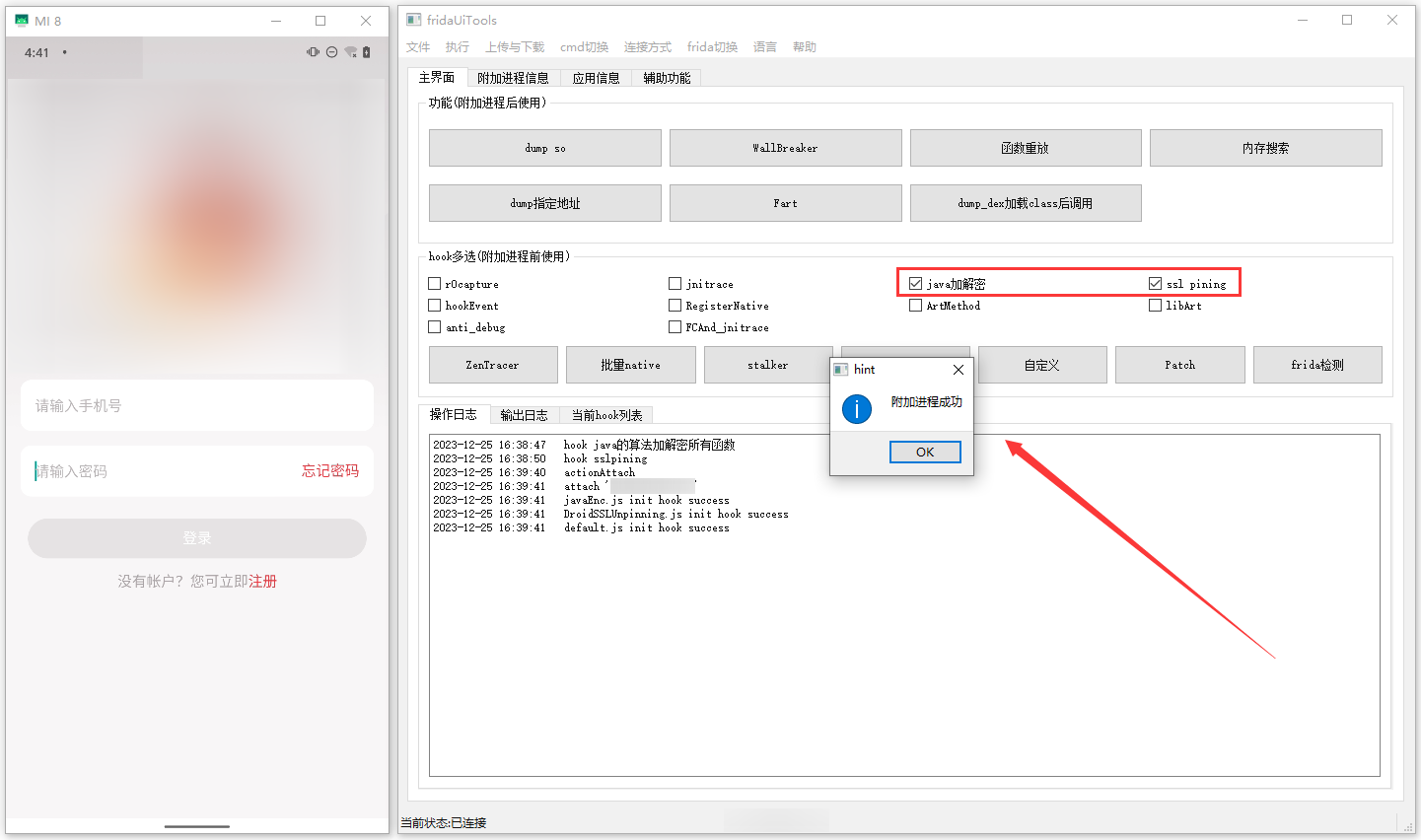

例子

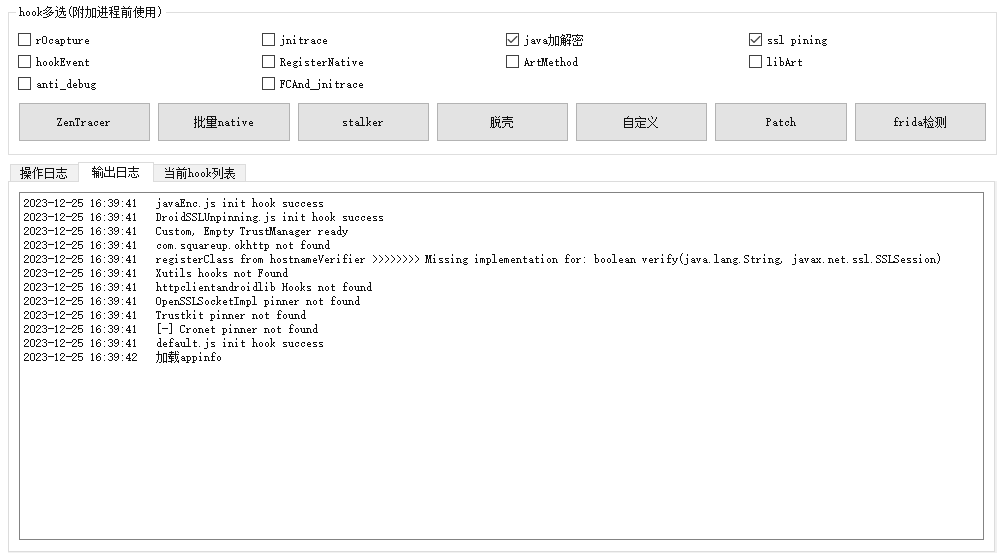

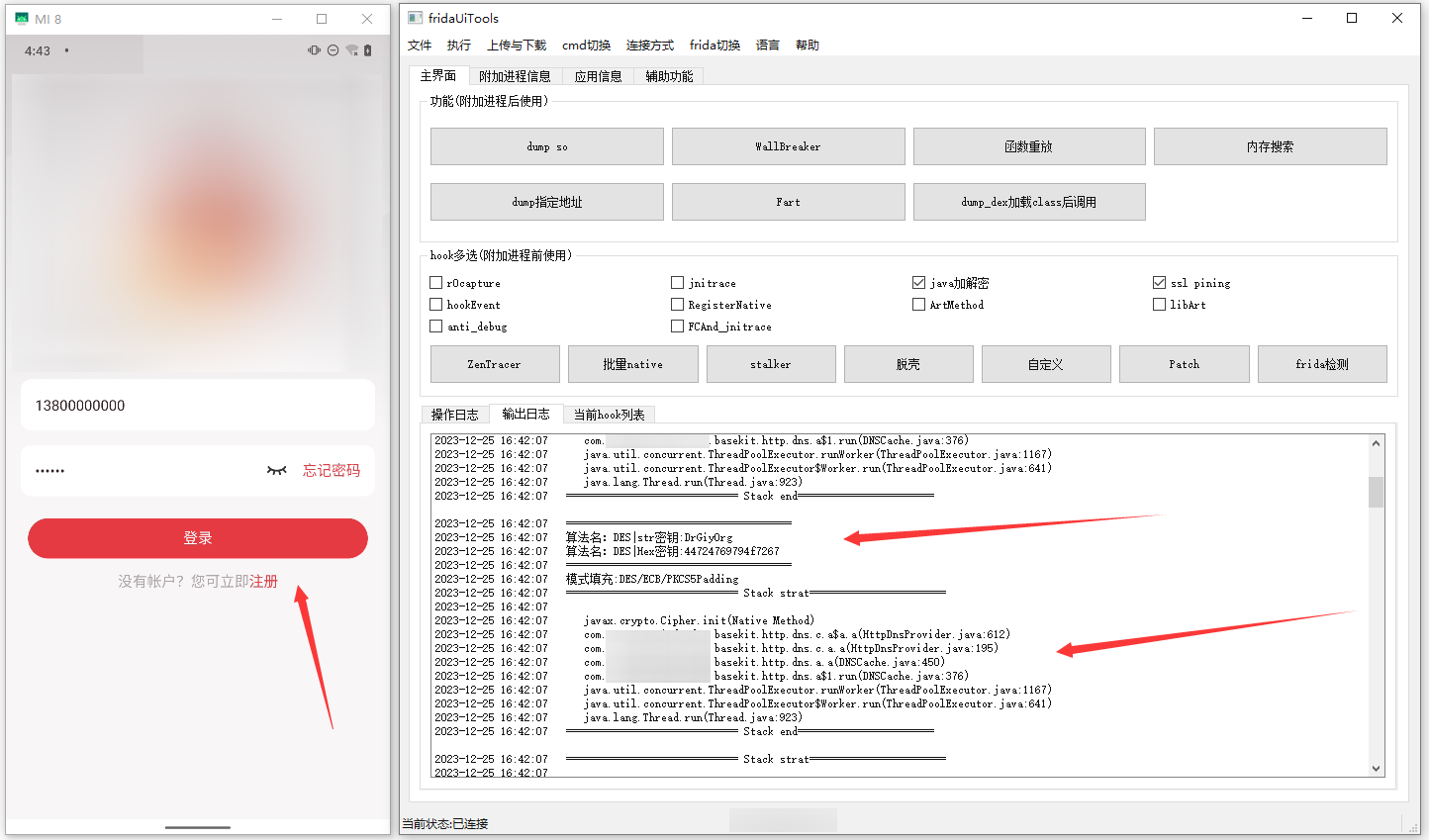

想要进行自动找寻加解密函数,先停止程序,勾选 java加解密 然后重新启动,手机上打开待测app例子:获取 APP 加解密函数算法及相关调用栈。

手机上执行登录, fridaUiTools 自动找寻加解密的算法返回相关密钥以及调用栈,方便定位。然后就可以利用 jadx 打开 apk 根据调用栈定位代码进而进行代码分析。

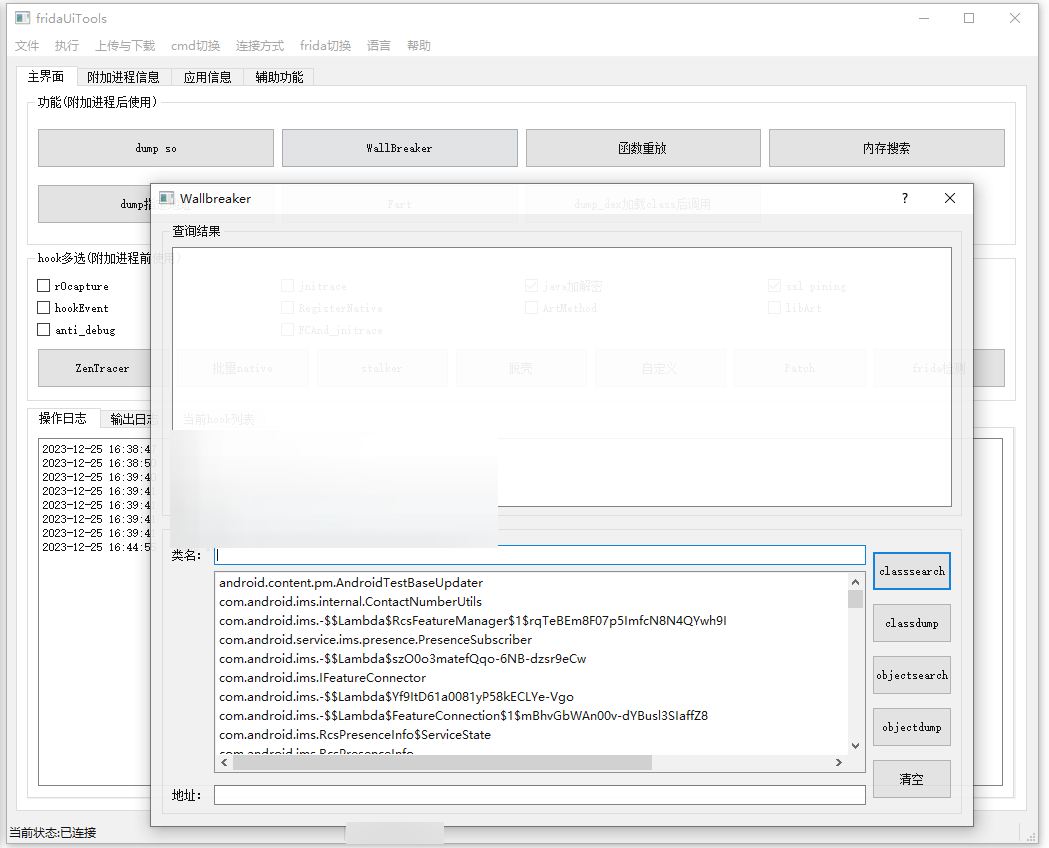

点击调用 Wallbreaker 项目地址:https://github.com/hluwa/Wallbreaker,用来分析 Java 类/对象结构

还有其它功能可自行去探索。